OSV-Scanner: Google研发的开源漏洞扫描器

前不久,Google释出了OSV-Scanner,一个免费的命令行方式的漏洞扫描工具,开源开发者可以利用该工具对自己的开源项目的依赖资源进行检查是否存在漏洞。

笔者:国际认证信息系统审计师、软考系统分析师

该工具的下载地址在:

关于这个漏洞扫描工具,要先说说Google公司在二月份释出的开源漏洞数据库(Open Source Vulnerabilities database),地址在:

OSV.dev可能是世界上最大的开源漏洞数据库,拥有总共38000条漏洞处置建议,而一年前这个数字还只是15000。

OSV.dev的强大在于允许所有不同的开源生态系统和漏洞数据库以同一种简单、精确和机器可读的格式发布和使用漏洞信息。

迄今,OSV.dev总共支持16种生态系统,包括了所有主流的开发语言生态系统、Linux发行版(Debian和Alpine)、安卓系统、Linux 核心、以及 OSS-Fuzz 等。

OSV.dev提供了操作API,可以供使用者远程调用,以获取漏洞资源。而本文介绍的OSV-Scanner则是OSV.dev数据库的前端工具。

OSV-Scanner工具的工作过程大致是首先检索软件项目的锁文件,也就是存放了项目依赖关系信息的文件、软件物料清单SBOM以及最新提交的GIT目录;然后列出项目中使用到的传递性的依赖项和版本;再后把列表内容通过OSV.dev的API接口,与OSV数据库中的信息进行比较,确定是否存在漏洞。

下面看看如何使用OSV-Scanner。

该工具当前版本为1.0.2,下载后即可使用,无需安装。工具提供了支持在64位的Linux、macOS或者Windows(包括ARM64)操作系统环境下运行的版本。执行过程很简单,就是直接将项目所在目录作为扫描工具的目标。

有若干命令行参数可以用于调整工具的扫描行为,可以通过单独给出--help参数(或者help命令)列出。这里简单列一下:

--docker 扫描指定名称的docker影像 --lockfile 扫描给出的路径的软件包lockfile --sbom 扫描给出的路径的sbom文件 --config 设置或者覆盖配置文件 --json 设置输出JSON格式 --skip-git 设置跳过扫描git仓库,注意在扫描git仓库时,该工具会尝试直接调用git程序,如果你的系统路径中没有git程序,则扫描失败。 --recursive 递归扫描子目录

更详细的设置需要通过配置文件实现。

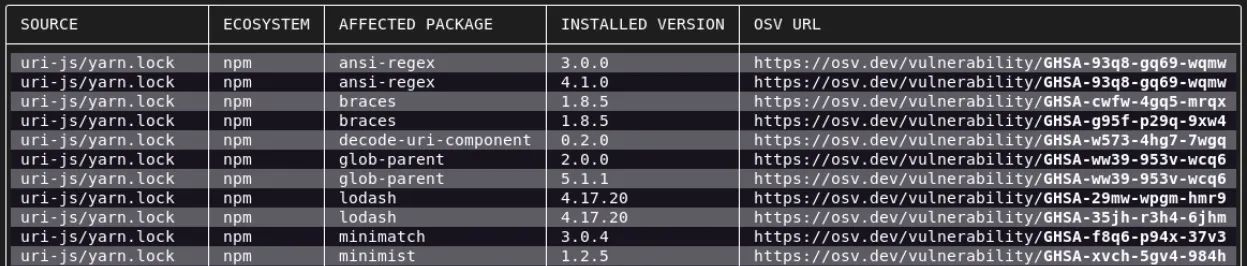

如下是一个简单的输出内容:,

Google公司计划将OSV-Scanner变成一个成熟的漏洞管理工具。具体发展方向包括:通过独立的持续集成CI操作进一步集成到开发人员工作流;对存在漏洞的软件依赖项进行小版本微调而实现漏洞的自动修复或缓解;改进对C/C++语言环境的漏洞处置支持能力等。

另外,该工具也已经集成到OpenSSF记分卡的漏洞检查功能中。掌握和运用OpenSSF记分卡,可以充分提高软件代码的安全性,具体可以参考:

话说OpenSSF有个挺好玩的LOGO,值得看看:

本站微信订阅号:

本页网址二维码: